A menudo al interior de las organizaciones, la puerta de entrada para que ocurran ataques informáticos se generan porque los colaboradores aún no tienen interiorizada la cultura de la prevención ante este tipo de vulnerabilidades.

Las malas prácticas en el uso de herramientas de ofimática, como navegadores o suites de oficina, contribuyen a que la organización quede expuesta ante un sinnúmero de amenazas de diversas modalidades.

Malware

La primera de ellas es el denominado “Malware”, software diseñado para vulnerar o comprometer un dispositivo o una red. Este software malicioso (de su nombre en inglés malicious software) puede llegar a una estación bajo diversas formas como gusanos o virus, Troyanos o Ransomware.

En el caso de este último, la modalidad típica es que se apodere de ciertos archivos en el sistema y que para recuperarlos se solicite una recompensa monetaria.

Dentro de las mejores prácticas para combatir el malware se encuentran:

- Aprender a identificar aquellos correos electrónicos del tipo phishing.

- Revisar el nombre de los enlaces antes de abrirlos.

- No descargar programas de sitios que no son confiables.

- No instalar programas piratas, ya que ellos utilizan cracks, keygen, y otro tipo de software malicioso y peligroso.

- Actualizar todos los dispositivos permanentemente.

- Realizar un backup de los archivos periódicamente. Recomendable cada 10 días.

Spear Phishing

Dentro de la categoría también se encuentra el “Spear Phishing”, e-mails creados y dirigidos hacia un usuario o empresa en particular y que suele ser la causa más común por la que se generan las brechas de seguridad. Estos correos electrónicos son enviados a grupos pequeños o a individuos y utilizan tácticas de ingeniería social.

Una de las tácticas más utilizadas en el Spear Phishing es solicitar el ingreso de un password a cambio de una retribución monetaria que el usuario nunca solicitó.

Dentro de las mejores prácticas para combatir el Spear Phishing se encuentran:

- Verificar el correo del emisor.

- Revisar el nombre de los enlaces antes de abrirlos.

- Buscar señales que pudieran alertar alguna situación o solicitud anómala.

- Detenerse a pensar antes de dar click o de aceptar algún mensaje.

- Nunca entregue información sensible.

Links maliciosos

Son aquellos links que dirigen a los usuarios a sitios no confiables como por ejemplo:

- Las páginas que enlazan se utilizan para vulnerar los browsers o navegadores.

- Utilizan dominios similares a los originales.

- Utilizan servicios de acortamiento de URL como Bit.ly, Goo.gl, entre otros.

Para prevenir y evitar los links maliciosos debemos seguir las siguientes recomendaciones:

- Verifique siempre el dominio de destino.

- Realice esta verificación incluso en sus equipos móviles.

- Esta práctica también sirve para revisar los dominios de correo.

- Procure no abrir enlaces que no aparezcan de manera completa.

Passwords

De otro lado, las contraseñas son otra forma de dar acceso a delincuentes informáticos y debemos configurarlas con un grado de dificultad alto ya que son susceptibles a ataques conocidos como “Fuerza Bruta”.

Así, debemos evitar el uso de passwords débiles como por ejemplo fechas de cumpleaños, el nombre de algún familiar, el nombre de la empresa e incluso el nombre de nuestras mascotas.

Estas son recomendaciones y mejores prácticas para alejarnos de passwords débiles

- No deben tener nombres de familiares, mascotas, colegios, universidades y similares.

- No deben ser números referentes a cumpleaños, documentos o fechas.

- Es muy recomendable habilitar el doble factor de autenticación en todas las cuentas que se utilicen.

Navegación en público

Navegar por páginas de internet es una actividad que hacemos a diario y en todo momento, sin embargo cuando el usuario se conecta a una red pública o insegura e inicia su navegación, abrimos una puerta para cualquier tipo de ataque.

La navegación en público es susceptible a ataques de “Hombre-en-el-medio” o MITM (por sus siglas en inglés), ya que alguien puede estar mirando o documentando su contraseña. Debemos tomar en cuenta que la mayoría de dispositivos perdidos o robados fueron dejados o tomados en lugares públicos.

Por ejemplo, la navegación en público puede suceder cuando nos conectamos a redes de aeropuertos, cafeterías, parques o cualquier red abierta que no cuente con passwords.

Las mejores prácticas al navegar en público son las siguientes:

- Evite utilizar redes públicas.

- Cuando se conecte a una red pública utilice un servicio de VPN (Virtual Private Network) para navegar.

- No realice transacciones bancarias o pagos a través de servicios como Paypal mientras se encuentre navegando en una red pública.

- Se recomienda no revisar las redes sociales ya que los atacantes pueden interceptar su navegación.

Data comprometida

En la mayoría de casos, actuar de manera despreocupada cuando usamos dispositivos electrónicos puede generar la exposición de información sensible de una empresa u organización, incluso puede significar pérdidas de más de 3.8 millones de dólares, como ya ha sucedido anteriormente.

Para proteger la información sensible de una organización sugerimos las siguientes prácticas:

- Al almacenar la información en algún disco o laptop, procure que este tenga la opción de encriptado previamente. De esta forma, en el caso de que exista la pérdida o robo del disco o laptop, la información no podrá ser visualizada por terceros ya que se encuentra encriptada.

- Procure no utilizar memorias USB para almacenar la data ya que las memorias son susceptibles a pérdidas o robos.

- Comparta la información sólo con quienes tienen autorización para verla.

- Cuando responda, reenvíe o redacte un correo, revise siempre los nombres de las personas que se encuentren en copia.

A modo de consejos adicionales, le recomendamos que siempre reporte cualquier situación anómala y siga las recomendaciones brindadas por su CISO (Chief Information Security Officer) o por la persona encargada de TI en su organización. Asimismo, siempre manténgase actualizado en temas de ciberseguridad.

Top 5: Errores más comunes de usuarios

- Apuntar el password en un papel, archivo de texto, documento de MsExcel o MsWord o cualquier otro tipo de documento físico o digital.

- No actualizar el sistema operativo.

- Dejar nuestros dispositivos electrónicos desbloqueados o abandonar nuestra computadora con las sesiones activadas.

- Tener como password información personal y fácil de averiguar.

- Asumir que nuestra privacidad e información es invulnerable. Siempre habrá una forma de acceder a lo que consideramos más valioso.

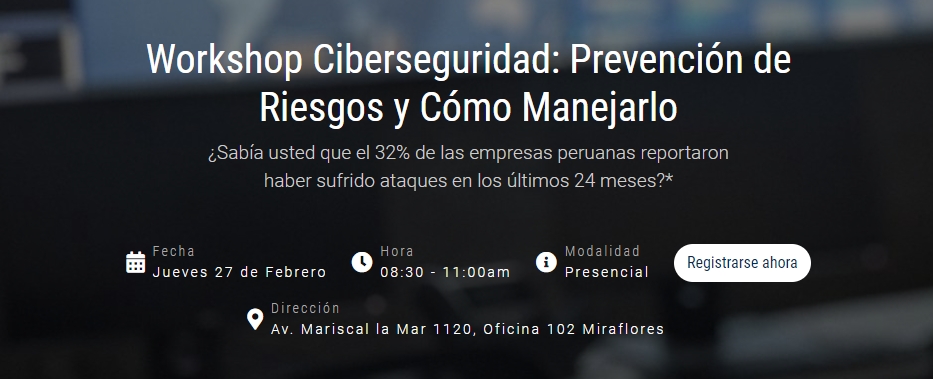

Si está interesado en participar de nuestro Workshop sobre Ciberseguridad este 27 de febrero, haga click aquí